| Предыдущая тема :: Следующая тема |

| Автор |

Сообщение |

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Пт Июл 30, 2021 9:46 Заголовок сообщения: Добавлено: Пт Июл 30, 2021 9:46 Заголовок сообщения: |

|

|

И последние станут первыми

В период со второй половины 2020 года по первую половину 2021 года наблюдается значительный рост в количестве и изобретательности киберпреступлений. Также злоумышленники стали на 65% чаще использовать хакерские инструменты, загружаемые с теневых форумов и файлообменников. Об этом свидетельствуют данные исследования HP Inc.

Компания HP Inc опубликовала результаты своего глобального исследования Threat Insights Report за первое полугодие 2021 г., содержащие анализ произошедших атак и используемых уязвимостей в сфере кибербезопасности. Полученные данные указывают на значительный рост в количестве и изобретательности киберпреступлений в период со второй половины 2020 года по первую половину 2021 года. Также злоумышленники стали на 65% чаще использовать хакерские инструменты, загружаемые с теневых форумов и файлообменников.

Кибераналитики отметили, что активно применяемые хакерами инструменты оказались на удивление эффективными. Например, один из таких инструментов позволял обходить защиту CAPTCHA при помощи технологий компьютерного зрения, а именно оптического распознавания символов (OCR), что позволяло злоумышленникам выполнять атаки на веб-сайты c заполнением учетных данных пользователей. Отчет показал, что киберпреступность приобрела еще более организованный характер, в том числе благодаря даркнет-ресурсам, которые выступают идеальной платформой для злоумышленников, где они могут налаживать сотрудничество друг с другом, обмениваться идеями о тактиках, методах и процедурах для осуществления атак.

Среди наиболее заметных угроз, выявленных исследовательской группой HP Wolf Security, можно отметить атаки, использующая распространение вредоносного спама под видом резюме и нацеленная на судоходные, морские, логистические и связанные с ними компании в семи странах мира, а также атаки с использованием VBS-загрузчика, нацеленные на руководителей компаний.

В исследовании сообщается также, что 75% обнаруженных вредоносных программ попали на компьютеры жертв через электронную почту, а 25% были загружены из сети интернет. Количество угроз, проникающих в систему с помощью веб-браузеров, выросло на 24%, частично за счет загрузки пользователями инструментов взлома, а также программного обеспечения для майнинга криптовалют. Самыми распространенными типами вредоносных вложений стали архивные файлы (29%), электронные таблицы (23%), документы (19%) и исполняемые файлы (19%).

"Экосистема киберпреступности продолжает развиваться и трансформироваться, предлагая мелким киберпреступникам еще больше возможностей для взаимодействия с более серьезными игроками и хакерскими командами, а также для загрузки передовых инструментов, способных обойти действующие системы защиты от взлома. Мы видим, что хакеры адаптируют свои методы для улучшения монетизации, продавая доступ к уязвимым системам организованным преступным группам, чтобы те могли проводить более изощренные атаки на предприятия. Штаммы вредоносных программ, таких как CryptBot, ранее представлявших опасность только для пользователей, хранивших на своих ПК криптокошельки, теперь представляют угрозу и для бизнеса. Мы видим, что хакеры распространяют вредоносное ПО, управляемое организованными преступными группировками, которые, как правило, предпочитают использовать вирусы-вымогатели для монетизации полученного доступа". – отметил старший аналитик по вредоносному ПО в HP Inc Алекс Холланд.

Директор по ИТ компании Oberon Дмитрий Пятунин рассказал, что реализация атаки выполняется в зависимости от задачи и квалификации хакера. По его словам, опытные команды киберпреступников используют самописные решения и заготовки. "Готовые решения применяются низкоквалифицированными "специалистами" и нацелены на уязвимости распространенных инфраструктурных решений. Т.е. популярные сборки решений и конструкторы вирусов могут быть применены для объектов атаки, использующих неактуальную систему защиты (например, с отсутствием заплаток для опубликованных в профессиональных сообществах уязвимостей)", - объяснил Дмитрий Пятунин.

Дмитрий Пятунин подчеркнул, что в 2020 году многие компании вынужденно и поспешно переводили сотрудников на удаленную работу, тем самым открыли "ходы" в инфраструктуру. "К сожалению, не всегда примененные решения соответствовали актуальному уровню защиты. Данная ситуация не могла не отразиться на статистике атак - их рост составил 40% - со стороны команд киберпреступников среднего и низкого уровня квалификации, эксплуатирующих описания известных уязвимостей с использованием готового инструментария. Прогнозируемо снижение роста низкоквалифицированных атак до обычных показателей по мере адаптации решений удаленного доступа и возвращения сотрудников в офисы. Данный тренд стоит рассматривать как кризис информационной безопасности, спровоцированный группой негативных факторов, в том числе пандемией", - считает Дмитрий Пятунин.

Руководитель группы анализа угроз информационной безопасности Positive Technologies Вадим Соловьев отметил, что вредоносное ПО, которое злоумышленники различными способами доставляют на ПК жертвы, обычно решает одну из двух ключевых задач: обеспечение доступа к удаленному ПК или кража данных. При этом, по его словам, сегодня можно ставить знак равенства между взломом рабочей станции сотрудника и предоставлением доступа злоумышленникам ко всей сетевой инфраструктуре компании и связанным с ней через доверенные VPN-соединения партнерам. "К таким последствиям компрометации рабочей станции одного сотрудника привело развитие теневого рынка преступных киберуслуг, и в частности появление рынка доступов. Озвученный нами в прошлом году прогноз о том, что новички во взломе, понесут добытые доступы на торговые площадки в дарквеб, сбылся. У злоумышленников появилась новая специализация – "добытчики доступов" (Initial Access Brokers), которые обеспечивают опытные и состоятельные преступные группировки постоянным притоком точек входа в различные организации по всему миру", - сообщил Вадим Соловьев. По его оценке, стоимость подобных доступов может варьироваться от нескольких десятков до десятков тысяч долларов США. Все зависит от размера компании и уровня привилегий в инфраструктуре, который обеспечивается доступом.

"В итоге, если сетевой периметр будет взломан новичком, в локальной сети атаковать будут уже профессионалы. Они обладают всеми ресурсами для достижения цели — реализации самых опасных для компании событий: от кражи денег со счетов до полной остановки бизнес-процессов на длительное время. А значит, и выстраивать систему защиты от кибератак необходимо с учетом новых реалий", - рассказал Вадим Соловьев.

Источник:

ComNews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Сб Июл 31, 2021 11:14 Заголовок сообщения: Добавлено: Сб Июл 31, 2021 11:14 Заголовок сообщения: |

|

|

Хакеры из России в прошлом году атаковали Федеральную прокуратуру США

В прошлом году российские хакеры, которые стоят за масштабной кампанией взлома SolarWinds, атаковали электронную почту некоторых офисов Федеральной прокуратуры США. Об этом сообщает AP со ссылкой на американское Министерство юстиции.

Взлом произошел с 7 мая по 27 декабря 2020 года. Всего под атаку попали 80% учетных записей почты Microsoft, использующихся сотрудниками четырех прокурорских офисов в Нью-Йорке. В целом в 27 прокурорских офисах США была взломана учетная запись электронной почты по крайней мере одного сотрудника во время этой хакерской кампании.

В Минюсте заявили, что все жертвы были уведомлены, и они работают над уменьшением "операционных рисков, рисков безопасности и конфиденциальности", вызванных взломом. Министерство юстиции не предоставило дополнительных подробностей о том, какая информация была взята и какое влияние такой взлом может оказать на текущие дела.

Срок атак на прокуратуру совпадает с кампанией по взлому SolarWinds, о которой впервые сообщили в середине декабря того же года.

О взломе систем Минфина и Министерства торговли США стало известно 14 декабря: хакеры проникли в систему ведомств, спрятав вредоносный код в обновления, выпущенные SolarWinds, которая обслуживает госорганы. SolarWinds "обеспечила хакерам идеальный механизм доставки вредоносного ПО". По всей видимости, хакеры добавили код в программу SolarWinds Orion. Вредоносный код могли получить до 18 000 клиентов.

28 июля 2021 года Байден сказал, что если США придут к настоящей войне с крупной державой, то это случится из-за кибератак.

Источник:

liga

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Вс Авг 01, 2021 15:52 Заголовок сообщения: Добавлено: Вс Авг 01, 2021 15:52 Заголовок сообщения: |

|

|

Хакеры отключили систему бронирования прививок от COVID-19 в итальянском Лацио

Хакеры атаковали и отключили ИТ-системы компании, которая управляет бронированием вакцинации против COVID-19 в регионе Лацио, заявило в воскресенье региональное правительство. Об этом сообщает со ссылкой на Reuters итальянское агентство ANSA.

"Идет мощная хакерская атака на региональную базу данных CED", - говорится в сообщении.

В сообщении говорится, что все системы отключены, в том числе системы регионального портала здравоохранения и сети вакцинации, и предупреждается, что программа вакцинации может быть отложена.

"Это очень мощная хакерская атака, очень серьезная... все потеряно. Атаке подвергается весь региональный CED", - сказал менеджер по здравоохранению региона Лацио Алессио Д'Амато.

По данным ANSA, почтовая полиция Италии и прокуратура Рима изучают этот вопрос и могут начать расследование, чтобы выяснить, кто стоит за атакой.

Италия вслед за Францией объявила, что доказательство вакцинации или иммунитета от COVID-19 станет обязательным для ряда мероприятий для населения.

Этот шаг вызвал серию протестов по всей стране против введения так называемого Green Pass, который показывает, что люди были вакцинированы, сдали отрицательный результат теста или вылечились от COVID-19.

Источник:

unn

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Пн Авг 02, 2021 2:19 Заголовок сообщения: Добавлено: Пн Авг 02, 2021 2:19 Заголовок сообщения: |

|

|

Эксперты зафиксировали снижение стоимости хакерского софта и эксплойтов на чёрном рынке

Подпольный рынок программных инструментов для поиска уязвимостей в вычислительных системах переживает непростые времена — в последние пару лет заметно сократился ассортимент такого софта, а цены на эксплойты упали буквально в разы. Об этом сообщается в исследовании компании Trend Micro.

Во многом такая динамика объясняется действиями IT-компаний, повысивших вознаграждение за найденные в их системах уязвимости. При этом российский хакерский рынок сохраняет разнообразие ПО и высокие цены. По мнению экспертов, это обусловлено тем, что крупные отечественные организации пока не готовы платить большие деньги за обнаруженные «дыры» в их системах безопасности. Кроме того, некоторые специалисты придерживаются мнения, что рынок хакерского ПО и не думает сокращаться, а просто ушёл в глубокое подполье.

Как следует из доклада Trend Micro, за два последних года кратно снизилось количество объявлений с предложениями вредоносного ПО, значительно упала и стоимость эксплойтов, а также обнаруженных уязвимостей. Яркий пример — стоимость информации об уязвимостях продуктов Zyxel сократилась с 20 до 2 тысяч долларов США. При этом на русскоязычных хакерских форумах цены продолжают держаться на высоком уровне.

Одной из причин падения цен и сокращения разнообразия хакерского ПО называется программа Bug Bounty, в которой участвуют крупные фирмы, готовые платить всё больше за обнаруженные недочёты в своих защитных платформах. В России такие программы премирования действуют в «Яндексе», «Лаборатории Касперского», «ВКонтакте», Тинькофф-банке, Ozon и «Азбуке вкуса». По мере того как вознаграждения стали повышаться, в дело поиска и продажи уязвимостей включились не только «белые» хакеры, но и их коллеги, оказавшиеся по ту сторону закона.

При этом существует гипотеза, что хакерские форумы активно посещаются представителями правоохранительных органов, поэтому злоумышленники предпочитают работать только с проверенными клиентами. Именно по этой причине, по мнению департамента Threat Intelligence компании Group-IB, на форумах видна лишь малая часть рынка эксплойтов. В целом эксперты придерживаются мнения, что исходная информация об уязвимости стоит тысячи и сотни тысяч долларов, но цена заметно падает после выпуска потенциальной жертвой защитной «заплатки».

По словам некоторых специалистов, спрос на уязвимости, ещё не закрытые механизмами защиты, пока довольно высок. Существует и альтернативное мнение — некоторые эксперты уверены, что инфраструктура многих компаний сегодня имеет такую хорошую систему безопасности, что даже наличие т. н. «уязвимости нулевого дня» не гарантирует её удачного взлома.

Источник:

3dnews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Вт Авг 03, 2021 16:36 Заголовок сообщения: Добавлено: Вт Авг 03, 2021 16:36 Заголовок сообщения: |

|

|

Китайские хакеры впервые атаковали российские компании

Хакерская группировка АРТ31, известная многочисленными атаками на госструктуры разных стран, впервые атаковала российские компании. Об этом РБК сообщили представители компании Positive Technologies.

По данным компании, в первом полугодии 2021 года группировка АРТ31, помимо действий в России, провела около десяти вредоносных рассылок в Монголии, США, Канаде и Беларуси.

АРТ31, также известная как Hurricane Panda и Zirconium, активна с 2010-х годов. Хакеры атакуют в основном госсектор.

В последнее время злоумышленники используют новый способ слежки за "жертвами". Они посылают фишинговые письма, в которых содержится ссылка на домен, имитирующий домен госорганов. При ее открытии в ПК попадает троян удаленного доступа. Он создает на устройстве вредоносную библиотеку и устанавливает специальное приложение. Потом оно запускает одну из функций библиотеки, и управление ПК переходит в руки хакеров.

Источник:

liga

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Чт Авг 05, 2021 13:28 Заголовок сообщения: Добавлено: Чт Авг 05, 2021 13:28 Заголовок сообщения: |

|

|

И грянул DDos

Во II квартале 2021 г. зафиксирован серьезный рост UDP flood-атак (разновидность DDos-атак), на долю которых пришлось более половины нападений хакеров – 53,04%. Злоумышленники переключили внимание с игрового сектора и сегмента Forex на другие сферы бизнеса. В частности, количество нападений на сегмент беттинга выросло в четыре раза -с 2,2% до 8,38%.

Такие выводы приводятся в исследовании Qrator Labs о статистике DDoS-атак и BGP-инцидентов во II квартале 2021 г. По данным исследования, именно UDP flood используется для генерации значительного количества флуда из-за большого числа уязвимых серверов. Рост этого сегмента обусловлен увеличением доли атак полосой 10-100 Гбит/с - это класс высокоскоростных атак, для организации которых часто используется техника Amplification публичных UDP-сервисов.

Более сложные атаки, такие как SYN flood, также не сдают своих позиций: их доля во II квартале составила 11,9%. Такие атаки опасны тем, что приводят в беспорядок инфраструктуру, "выключают" отдельные устройства, и бороться с ними путем простого сброса трафика не получается - для этого требуются более "умные" методы фильтрации. Теперь три основных "чистых" вектора атак - это UDP, IP и SYN-флуд, на которые приходится 78% всех DDoS-атак II квартала.

По данным исследования, во II квартале медианное время атаки составило 270 секунд, что близко к наблюдениям за 2020 г., когда этот показатель равнялся 300 секундам. По сравнению с I кварталом 2021 г. медианное время атаки выросло значительно - со 180 секунд. Среднее время атаки выросло еще существеннее - с ~700 секунд в I квартале до почти 2000 секунд во II, увеличившись почти трехкратно. Большая продолжительность была почти универсальным правилом для атак II квартала 2021 г. По сравнению с I кварталом, во II квартале даже самые короткие атаки удвоились в продолжительности.

Средняя пропускная способность всех DDoS-атак II квартала 2021 г. составила 6,5 Гбит/с. В I квартале эта цифра была чуть выше - 9,15 Гбит/с, тогда как в IV квартале 2020 г. данный показатель составил лишь 4,47 Гбит/с. При этом почти во всем мире май и июнь можно считать отпускными месяцами. А с увеличением продолжительности атаки это еще более тревожная, хотя и ожидаемая тенденция. Размер наибольшего наблюдаемого ботнета вырос практически в два раза: с 73 892 машин в I квартале 2021 г. до 137 696 во II квартале. Большинство заблокированных IP-адресов, из которых состоял данный ботнет, были из Вьетнама, Индии, Индонезии и Таиланда.

Проведение Чемпионата Европы по футболу - 2021 оказало влияние на динамику атак на онлайн-ресурсы компаний из различных сфер бизнеса. На ряд индустрий нагрузка действительно упала. Например, атаки на игровой сектор сократились в пять раз - с 11,74% до 2,29%, на сегмент FOREX - в два раза с 5,87% до 2,74%. Однако злоумышленники переключили внимание на другие сферы бизнеса. В частности, доля числа нападений на сегмент беттинга выросла в четыре раза, с 2,2% до 8,38%, продемонстрировав типичный сценарий организации заказных DDoS-атак в конкурентной среде. С началом Чемпионата Европы по футболу игроки индустрии ставок на спорт стали давать активную рекламу услуг в интернете, вкладывая значительные средства в маркетинг.

Основатель и генеральный директор Qrator Labs Александр Лямин рассказал ComNews, что российская специфика DDoS-атак заключается в том, что в период проведения Евро-2020 наблюдался всплеск атак на многие ресурсы, связанные с футболом, такие как медиа, новостные агентства, ставки на спорт. "Все эти ресурсы продемонстрировали резкий рост DDoS-атак, - говорит он. - Наиболее подверженными атакам индустриями во II квартале стали промостраницы, сегмент электронной коммерции и сайты СМИ. Россия соответствует всем мировым трендам в части DDoS-атак и идет даже с некоторым опережением. В частности, атаки, организованные с помощью нового ботнета, появление которого мы выявили в конце прошлого и наблюдали в течение всего первого полугодия 2021 г., направлены именно на российский бизнес".

Руководитель бизнеса кибербезопасности Tet (ранее Lattelecom) Артур Филатов отметил, что в период пандемии увеличились случаи атак на киберпространство, включая различные типы вредоносного ПО в электронных письмах, фишинговые атаки, а также атаки на устройства, используемые для удаленной работы. "Согласно экспертам Tet, самым популярным для DDoS-атак периодом стал II квартал 2020 г. из-за массового перехода на работу из дома. За первое полугодие 2021 г. атаки приобрели более агрессивный характер. Так, теперь DDoS-атаки длятся еще дольше: если ранее они занимали десятки минут, то теперь хакеры могут атаковать компанию несколько часов, а затем повторить нападение. К тому же увеличилась и мощность атак. Согласно данным Tet, за первое полугодие 2021 г. 70% атак были до 1 Гбит/с, 27% атак пришлось на диапазон от 1 Гбит/с до 10 Гбит/с, 3% - свыше 10 Гбит. Максимальный зарегистрированный показатель - 20,7 Гбит/с. Самым серьезным атакам в I и II кварталах 2021 г. подвергались финансовые учреждения и государственные структуры. Основные атаки были направлены не на саму инфраструктуру, а на конечных пользователей. Так, самой распространенной причиной утечки данных стали вредоносные файлы в письмах электронной почты и фишинг. По данным аналитиков Tet, с августа 2020 г. количество вредоносных файлов в электронных письмах выросло почти вдвое. Если на конец 2020 г. количество вирусных писем достигло 140 тыс., то в 2021 г. только за первое полугодие эта цифра составила 74 тыс.", - рассказал Артур Филатов.

Отдельно он выделил скомпрометированное программное обеспечение, которое стало причиной удачных кибератак не только на крупных ИТ-игроков, среди которых Microsoft и VMware, но и на сами компании по обеспечению кибербезопасности - например, Solarwinds и Fireeye. "Так, современное ПО зачастую состоит из решений, написанных на основе открытого кода или созданных небольшими командами разработчиков. Хакеры пользуются этим, чтобы попасть в крупные системы с помощью малых звеньев в цепочке создания продукта. Исходя из данных первого полугодия, а также полученного прошлогоднего опыта, можно говорить, что основная цель киберпреступников - не взлом системы безопасности предприятия, файрволла или облака, а атака на конечного пользователя инфраструктуры - сотрудников, партнеров, руководителей и т.д. Учитывая это, можно с уверенностью сказать, что сейчас многие компании уделяют большое внимание информационной грамотности и внедряют практику ограниченного доступа к служебной информации. Также мы ожидаем увеличения количества атак с помощью вредоносного ПО. Это говорит о том, что организациям, которые сами занимаются разработкой, придется внедрять новые или кардинально менять существующие процессы для контроля компонентов ПО и процесса разработки", - прокомментировал Артур Филатов.

Источник:

ComNews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

lvv_68

Зарегистрирован: 24.10.2005

Сообщения: 16895

Откуда: Europe UA

|

Добавлено: Пт Авг 06, 2021 10:50 Заголовок сообщения: Добавлено: Пт Авг 06, 2021 10:50 Заголовок сообщения: |

|

|

В Украине новый вид аферизма: теперь под видом соцопроса

В Украине получил широкое распространение новый вид аферизма.

Так, граждан под видом соцопроса обводят вокруг пальца.

Злоумышленники предлагают пройти соцопрос якобы для изучения потребительского рынка, обещая выплаты, а вместо этого крадут данные карт.

Об этом сообщает киберполиция Украины в фейсбук. Мошенники присылают ссылку на ресурс, где якобы нужно пройти соцопрос, после которого будут начислены деньги. После участия в "опросе" у людей требуют данные карт, якобы для зачисления вознаграждения и оплаты комиссии. В комментариях к таким видео или постам прикрепляют фейковые отзывы о том, как якобы зачислили деньги.

Если гражданин поддастся просьбе, то может потерять средства на своей карте.

Киберполиция Украины предостерегает граждан от участия в сомнительных опросах, не переходить по подозрительным ссылкам и не вводить персональные данные.

kr24

_________________

|

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Пт Авг 06, 2021 10:57 Заголовок сообщения: Добавлено: Пт Авг 06, 2021 10:57 Заголовок сообщения: |

|

|

Google заплатит пользователям за слив их данных по $2,15

В сумме компания выплатит $7,5 млн компенсаций из-за скандала с Google+.

Google заплатит по $2,15 каждому пользователю соцсети Google+, кто пострадал от утечки персональных данных в 2018 году, сообщает «Код Дурова». Тогда против техногиганта был подан коллективный иск — компанию обвинили в халатном отношении к защите личной информации.

Заявление подали после того, как Google не раскрыла уязвимость прикладного программного интерфейса (API) Google+ для разработчиков сторонних приложений.

С помощью уязвимости злоумышленники могли получить личные данные пользователей: имя, пол, возраст, адрес электронной почты и другие сведения даже из закрытых профилей. Однако, согласно данным Google, переписка и номера телефонов не были раскрыты.

Специалисты знали о проблеме, но не афишировали ее, чтобы не привлекать внимание властей. В прошлом году Google выделила $7,5 млн на компенсации всем заявителям. Изначально сумма, которую должен был получить каждый, составляла около $12.

Однако с учетом того, что иск подали более 1,72 млн человек, после различных судебных сборов и издержек каждый получит чуть больше $2. После скандала Google объявила о закрытии своей соцсети.

Источник:

sostav

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

lvv_68

Зарегистрирован: 24.10.2005

Сообщения: 16895

Откуда: Europe UA

|

Добавлено: Пт Авг 06, 2021 11:05 Заголовок сообщения: Добавлено: Пт Авг 06, 2021 11:05 Заголовок сообщения: |

|

|

Российские хакеры "слили" в даркнет данные почти миллиона кредиток

По оценкам аналитиков компании по кибербезопасности Q6, примерно миллион кредитных карт США и мира был выпущен русской преступной организацией в даркнет. Группа, называющая себя “Все карты мира”, предлагает другим преступникам информацию о похищенной кредитной карте. Об этом сообщает телеканал CNBC, пишет УНН.

Детали

Существует небольшая вероятность того, что раскрытие украденной информации касается кредитной карты, которой вы владеете. Следует знать, что существуют способы защиты вашей кредитной карты от мошенников в любое -Какой время. (Иначе, если вы обнаружите мошенническое взыскании с вашей кредитной карты, позвоните эмитента, чтобы исправить ситуацию.)

Первый вариант - заморозить вашу кредитную отчетность, которая обычно блокирует внешний доступ к вашему файлу. Это означает, что мошенник не может использовать вашу личную информацию для получения займа или создание кредита, поскольку потенциальный кредитор не может проверить ваш отчет, чтобы одобрить заявку.

Однако, если вам нужно подать заявку на новый кредит, вам придется временно отменить замораживания. В противном случае он будет продолжаться, пока вы его не удалите, сообщает Федеральная торговая комиссия.

Кроме того, вы должны предупредить фирмы, предоставляющие кредитные отчеты-Equifax, Experian и TransUnion-самые, чтобы заморозить ваш отчет в каждой из них.

Вы также можете использовать краткосрочное оповещения о мошенничестве, которое длится один год. Эти извещения отличаются от заморозки: по предупреждением о мошенничестве, кредитор, который хочет принять заявку, должен сначала связаться с вами, чтобы убедиться, что запрос не от самозванца.

Напомним

Кибербезопасность поднялась на первое место в повестке дня для администрации Байдена после серии громких атак на такие организации, как компания по управлению сетями SolarWinds , компания Colonial Pipeline , мясоперерабатывающая компания JBS и программная компания Kaseya нанесли ущерб США далеко за пределами просто компании сломали. Некоторые нападения коснулись запасов топлива и продовольствия в некоторых районах США.

unn

_________________

|

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Пт Авг 06, 2021 12:09 Заголовок сообщения: Добавлено: Пт Авг 06, 2021 12:09 Заголовок сообщения: |

|

|

Эксперты сообщили о новом способе кражи денег с помощью сим-карт

Мошенники стали переводить деньги из банковских приложений на сторонние счета, делая копии сим-карт по номеру телефона. Это следует из сообщения, поступившего от компании-производителя антивирусного программного обеспечения ESET.

В ESET поэтапно описали действия мошенников. Все начинается с создания фейкового аккаунта в социальных сетях либо с покупки аккаунта, которым настоящий пользователь редко пользуется. Вторым этапом злоумышленники с помощью рекламного кабинета и поиска в Facebook и Instagram ищут жертв — предпринимателей и владельцев бизнеса.

Далее мошенники пытаются узнать номер телефона, например написав от имени какой-нибудь девушки. «Нередко она живет в другом городе, но имеет с объектом обмана немного общего (заканчивала тот же вуз, у них совпадают хобби и пр.). Далее мошенник под аккаунтом дружелюбной собеседницы пытается выяснить номер телефона вступившего в переписку», — рассказывают в ESET. Одним из вариантов может быть перевод общения в WhatsApp, где всегда виден номер телефона.

Выяснив телефонный номер, злоумышленники делают поддельную доверенность на получение дубликата сим-карты. При этом чаще всего заявление подаются в небольшом филиале мобильного оператора в другом конце страны или часовом поясе. В итоге мошенники звонят в банк, к чьей карте прикреплен номер телефона, и пытаются восстановить пароль от банковского приложения, в котором потом переводят деньги на другой счет.

Ранее в Сбербанке предупредили, как мошенники крадут деньги через мессенджеры под видом розыгрышей денежных призов. Изначально о конкурсе объявляют в интернете, а потом тем, кто подписался на рассылку, предлагают выбрать мессенджер, где появляется фишинговая ссылка с размером «приза», например от $50 до $5 тыс.

По этой ссылке пользователь переходит в чат с «администратором» розыгрыша, который просит заплатить комиссию, чтобы конвертировать выигрыш в рубли. Таким образом злоумышленники выманивают номер карты, имя, срок действия и трехзначный CVC-код.

Источник:

rbc

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

lvv_68

Зарегистрирован: 24.10.2005

Сообщения: 16895

Откуда: Europe UA

|

Добавлено: Вт Авг 10, 2021 12:47 Заголовок сообщения: Добавлено: Вт Авг 10, 2021 12:47 Заголовок сообщения: |

|

|

Деньги с Приват24 и других приложений воруют с помощью нового приложения: как работает схема

В Google Play появился новый вирус, который способен украсть данные банковских карт из приложений ПриватБанка (Приват24) и monobank. Жертвой может стать любой украинец, который скачает вредоносную программу на свой мобильны телефон.

Как работает вирус?

Вирус называется Vultur и он способен считывать информацию с экрана смартфона, сообщает издание Gsminfo. Его обнаружили специалисты по кибербезопасности из Нидерландов, он работает по принципу троянской программы, то есть попадает в телефон, скрытый с другим приложением.

Главная его задача – узнать информацию о банковской карте, криптовалютного кошелька и украсть пароли. Сам вирус отличается от аналогов: он анализирует, собирает информацию о своей жертве, делает снимки экрана.

Программа настолько продвинута, что способна определить, в какой день на карту приходит зарплата и атаковать счет именно в тот день. Мошенники могут снять деньги за считанные минуты.

Как не стать жертвой обмана?

Недостаточно скачивать программы только со специализированных площадок. Важно также установить на свой смартфон антивирус и регулярно его обновлять. Также важно:

- скачивать только известные приложения;

- не загружать на телефон файлы из открытой сети;

- отслеживать переводы и установить ограничения на их максимальный размер.

Отметим, если кража средств с банковского счета произошла по вине клиента, например, он сам установил на свой телефон программу, которая позволяет воровать данные, банк возвращать средства не будет.

А учитывая, что автор программы находится за границей, украинским правоохранителям самостоятельно привлечь мошенников к ответственности будет крайне сложно.

Отметим, как ранее писал OBOZREVATEL:

украинские мошенники "портят" банкоматы для того, чтобы с их помощью создавать копии чужих карт;

кроме того, на украинцев без их ведома оформляют кредиты: для этого используют лазейки в безопасности микрофинансовых организаций. Они выдают долги без личного присутствия клиента.

obozrevatel

_________________

|

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Вт Авг 10, 2021 20:23 Заголовок сообщения: Добавлено: Вт Авг 10, 2021 20:23 Заголовок сообщения: |

|

|

Xакеры похитили $611 млн в результате взлома проекта Poly Network

Преступники вывели порядка $273 млн в токенах на блокчейне Ethereum, $253 млн в монетах Binance Smart Chain и $85 млн в токенах сети Polygon.

Протокол Poly Network был взломан в результате крупнейшей на текущий момент хакерской атаки в сфере DeFi. Злоумышленникам удалось украсть $611 млн. Команда проекта призывает майнеров и криптобиржи вносить в черные списки монеты, поступающие с адресов преступников. Всего было похищено $273 млн в токенах на блокчейне Ethereum, $253 млн на Binance Smart Chain и $85 млн в стейблкоине USDC на блокчейне Polygon.

Poly Network — это протокол для обмена токенами между несколькими блокчейнами, включая биткоин, Ethereum и Ontology. Он был создан командами, стоящими за различными блокчейн-платформами, включая Neo, Ontology и Switcheo.

Эмитент стейблкоина USDT, компания Tether, внесла в черный список $33 млн в USDT на блокчейне Ethereum, которые были похищены во время атаки. Это означает, что теперь эти средства невозможно переводить. Разработчики сообщили, что принимают правовые меры и призвали хакеров вернуть украденные активы.

Гендиректор криптобиржи Binance Чанпэн Чжао сообщил, что «делает все возможное», чтобы помочь пострадавшим. В результате инцидента пул O3, который использует протокол Poly Network для обмена токенов между различными блокчейнами, был вынужден приостановить работу.

Источник:

rbc

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Ср Авг 11, 2021 20:52 Заголовок сообщения: Добавлено: Ср Авг 11, 2021 20:52 Заголовок сообщения: |

|

|

Взломанная криптоплатформа Poly Network просит хакеров вернуть украденные $600 млн

Хакеры взломали криптоплатформу Poly Network, использовав уязвимость, позволившую совершить крупнейшую в истории криптовалют кражу в размере 600 миллионов долларов. Poly позволяла комбинировать работу блокчейнов нескольких типов и пользовалась большой популярностью среди пользователей.

Poly Network уже сообщила об атаке в Twitter и опубликовала открытое письмо к взломщикам, призывая их одуматься и связаться с представителями сервиса.

«Дорогой хакер! Мы — команда Poly Network. Мы хотим наладить с тобой связь и призываем вернуть украденные активы. Количество украденных тобой денег — самое большое за всю историю децентрализованных финансовых сервисов (DeFi). Правоохранительные органы любой страны будут рассматривать это как экономическое преступление в особо крупном размере, и ты подвергнешься преследованиям. Очень неразумно с твоей стороны осуществлять любые дальнейшие транзакции. Деньги, которые ты украл, принадлежат десяткам тысяч членов криптосообщества, то есть, людям. Ты должен поговорить с нами, чтобы выработать совместное решение. Команда Poly Network».

Как только злоумышленники украли деньги, они начали рассылать их на разные криптовалютные кошельки. По данным экспертов компании SlowMist, занимающихся вопросами обеспечения кибербезопасности, 600 миллионов долларов были разосланы по трём «адресам». Poly Network уже призвала криптовалютные биржи «внести в чёрный список токены», поступающие с адресов, связанных с хакерами.

Источник:

3dnews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Ср Авг 11, 2021 20:52 Заголовок сообщения: Добавлено: Ср Авг 11, 2021 20:52 Заголовок сообщения: |

|

|

Взломанная криптоплатформа Poly Network просит хакеров вернуть украденные $600 млн

Хакеры взломали криптоплатформу Poly Network, использовав уязвимость, позволившую совершить крупнейшую в истории криптовалют кражу в размере 600 миллионов долларов. Poly позволяла комбинировать работу блокчейнов нескольких типов и пользовалась большой популярностью среди пользователей.

Poly Network уже сообщила об атаке в Twitter и опубликовала открытое письмо к взломщикам, призывая их одуматься и связаться с представителями сервиса.

«Дорогой хакер! Мы — команда Poly Network. Мы хотим наладить с тобой связь и призываем вернуть украденные активы. Количество украденных тобой денег — самое большое за всю историю децентрализованных финансовых сервисов (DeFi). Правоохранительные органы любой страны будут рассматривать это как экономическое преступление в особо крупном размере, и ты подвергнешься преследованиям. Очень неразумно с твоей стороны осуществлять любые дальнейшие транзакции. Деньги, которые ты украл, принадлежат десяткам тысяч членов криптосообщества, то есть, людям. Ты должен поговорить с нами, чтобы выработать совместное решение. Команда Poly Network».

Как только злоумышленники украли деньги, они начали рассылать их на разные криптовалютные кошельки. По данным экспертов компании SlowMist, занимающихся вопросами обеспечения кибербезопасности, 600 миллионов долларов были разосланы по трём «адресам». Poly Network уже призвала криптовалютные биржи «внести в чёрный список токены», поступающие с адресов, связанных с хакерами.

Источник:

3dnews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

lvv_68

Зарегистрирован: 24.10.2005

Сообщения: 16895

Откуда: Europe UA

|

Добавлено: Ср Авг 11, 2021 21:02 Заголовок сообщения: Добавлено: Ср Авг 11, 2021 21:02 Заголовок сообщения: |

|

|

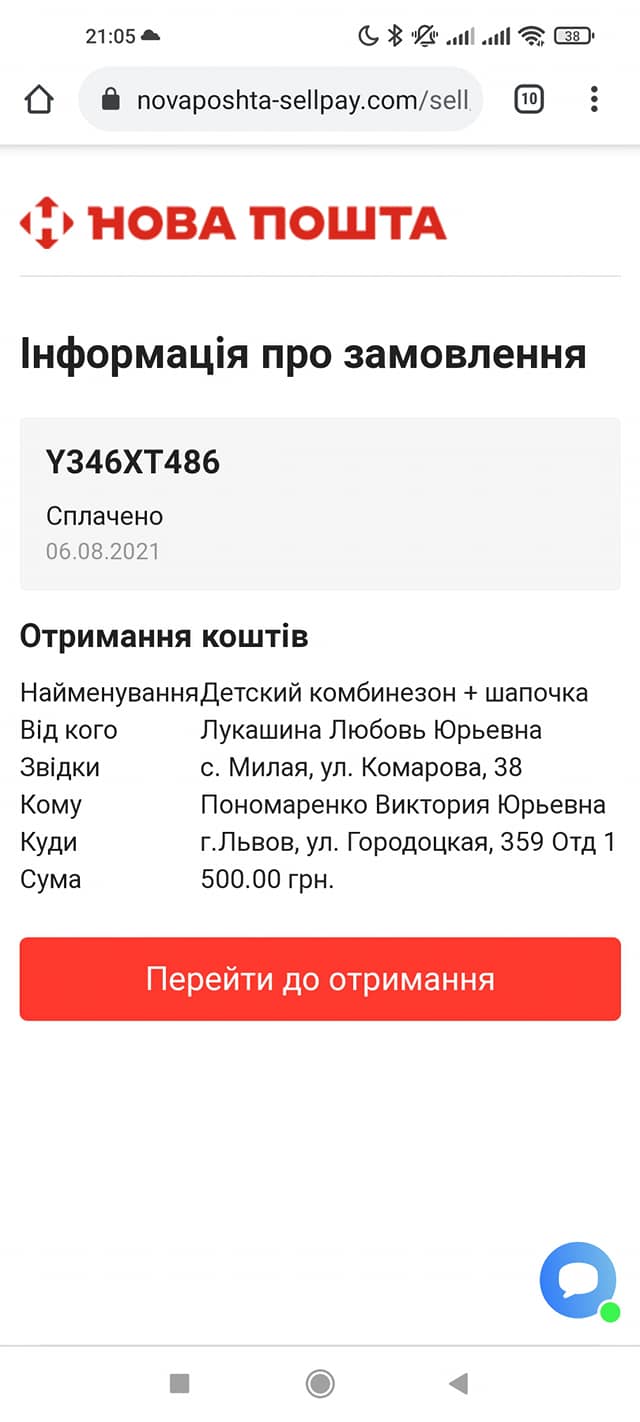

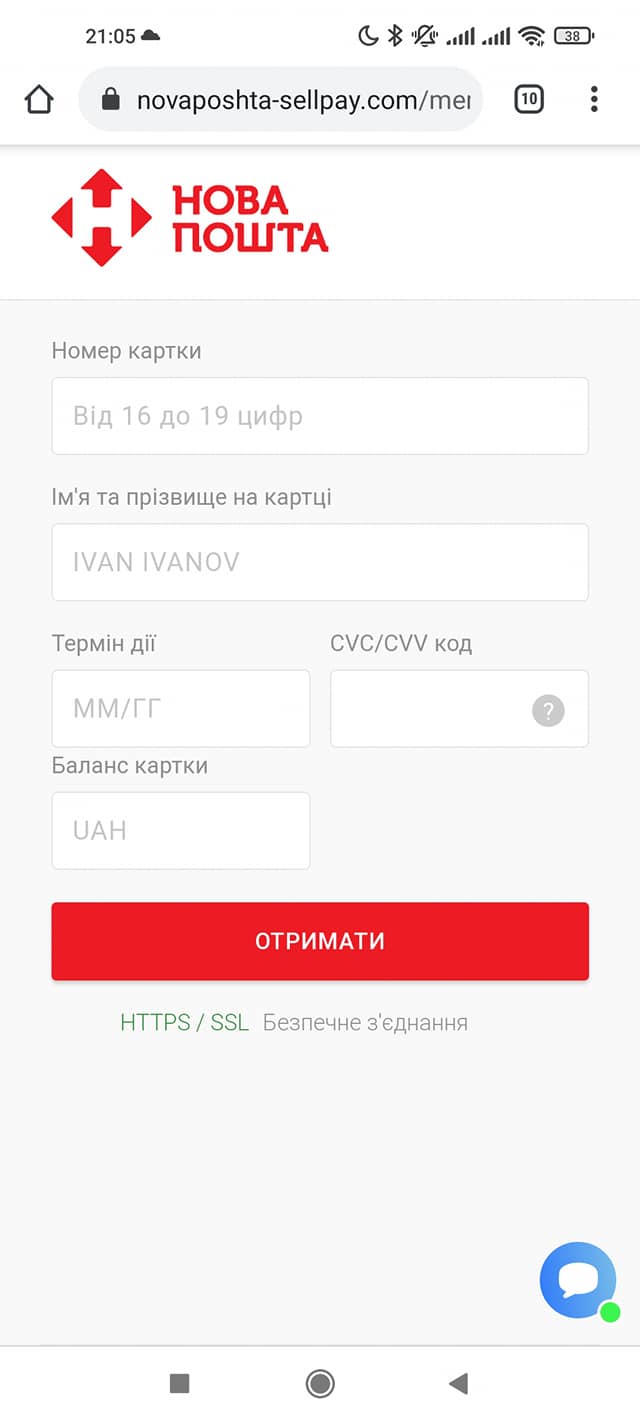

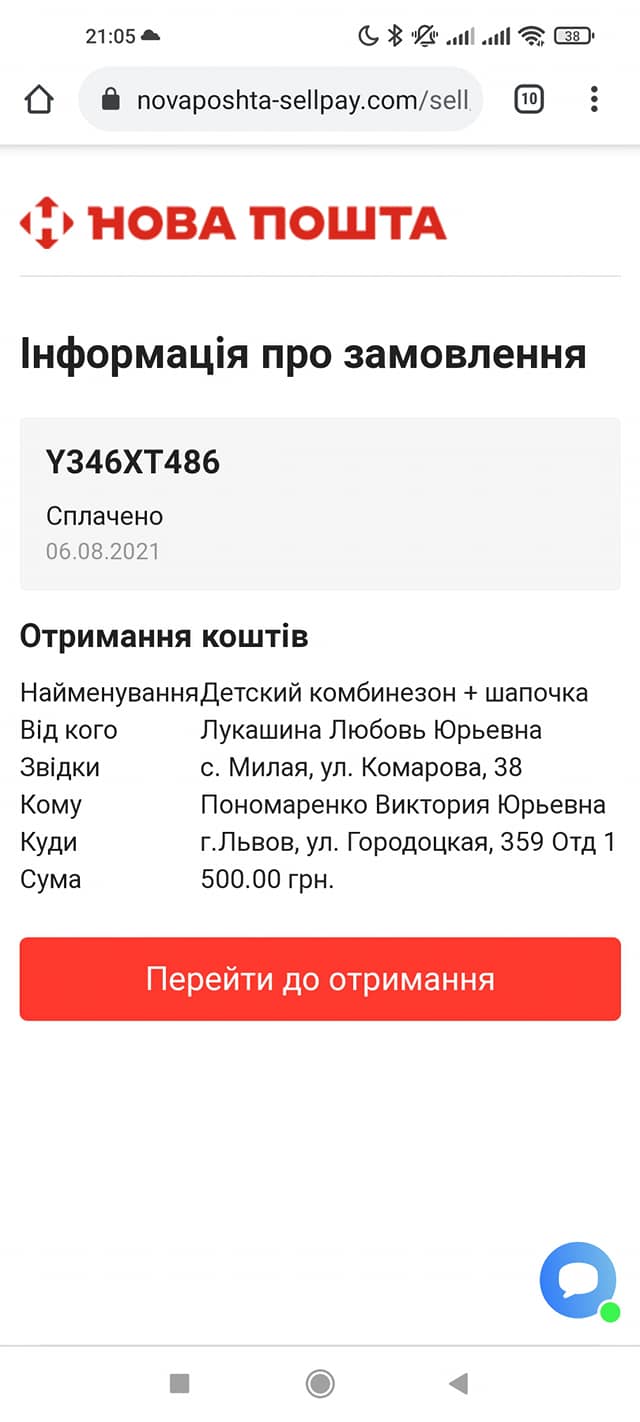

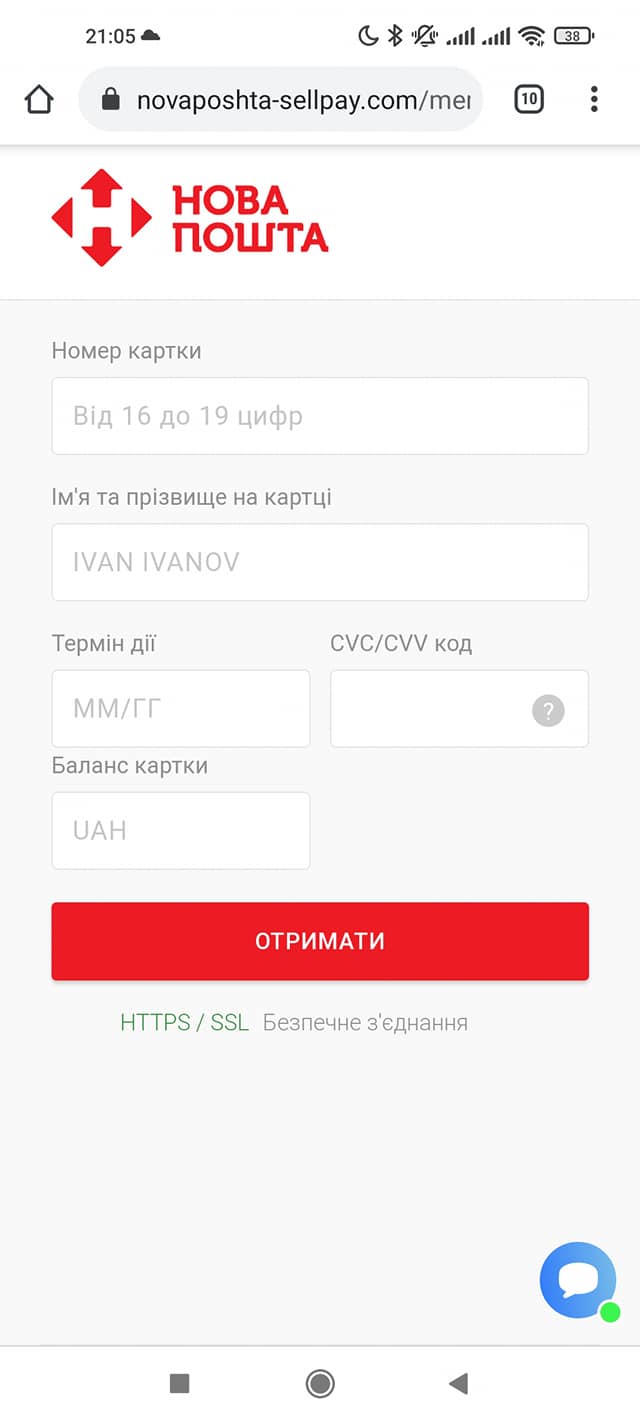

Мошенники воруют деньги украинцев через псевдосайт "Новой почты": как работает новая схема

Мошенники в Украине придумали еще один способ воровать деньги. Так, аферисты создали фейковый сайт "Новой почты", чтобы выманивать данные банковских карт.

Как работает новая мошенническая схема

На крючок аферистов едва не попала недавно киевлянка Любовь Лукашина.

В своем Facebook она рассказала, что наткнулась на мошенников, когда хотела продать через сайт объявлений OLX детские вещи.

Как только женщина выставила объявление, ей в Viber сразу написала девушка по имени Виктория и изъявила желание купить товар.

"Уточняла детали товара, задавала вопросы о доставке. В общем, замыливала глаза и отгоняла прочь мысли о нехорошем", - написала киевлянка.

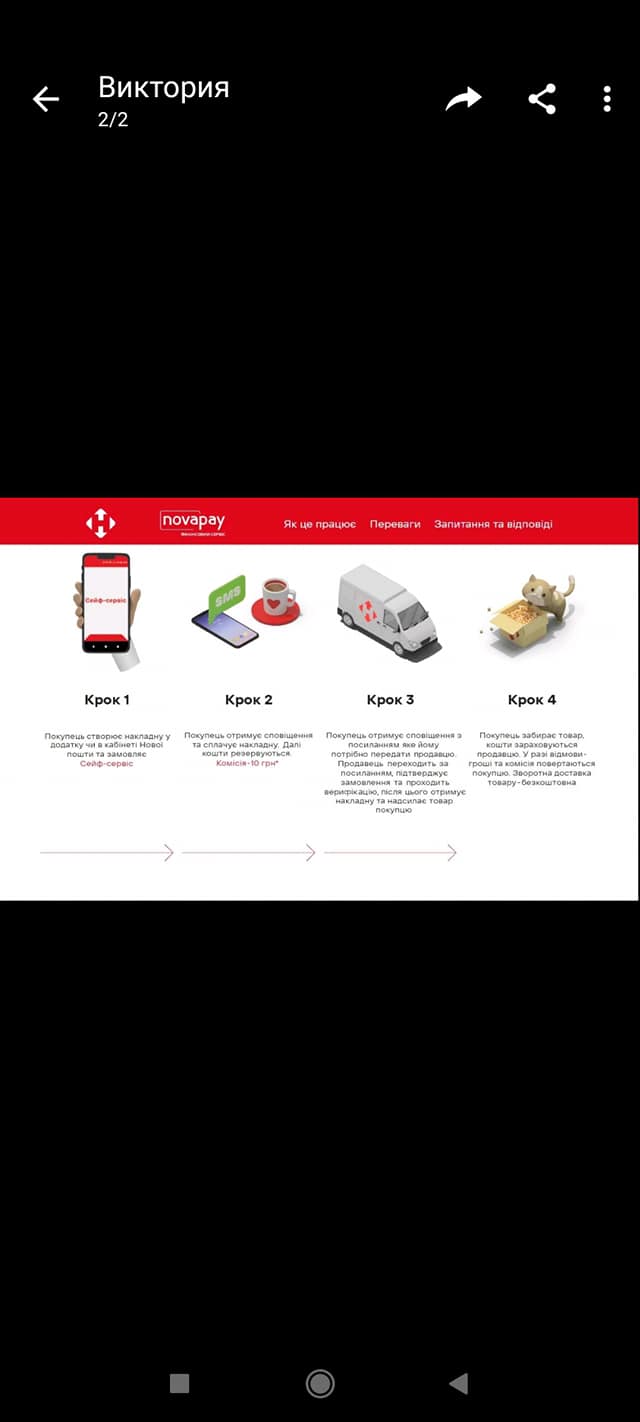

Когда дело дошло до оформления сделки, "покупательница" предложила Любви воспользоваться доставкой через услугу "сейф-сервис" от якобы "Новой почты". Она даже отправила скриншот интерфейса сервиса.

Любовь подумала, что услуга по сути является обычной отправкой с наложенным платежом, но все же решилась воспользоваться ею.

Затем мошенница попросила Любовь прислать ей личные данные - ФИО, адрес доставки и вес товара - для оформления накладной, а затем отправила ссылку на сайт якобы "Новой почты". Именно эта ссылка показалась киевлянке очень подозрительной.

"Адрес такой странный. Перехожу. Там якобы заполнена накладная. Перехожу дальше. И - вуаля! Так, форма для отправки данных моей банковской карты", - рассказала Любовь.

Конечно, женщина поняла, что ее хотят обмануть. Поэтому отказалась вводить данные карты.

rbc

_________________

|

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Ср Авг 11, 2021 21:09 Заголовок сообщения: Добавлено: Ср Авг 11, 2021 21:09 Заголовок сообщения: |

|

|

В первой половине 2021 года средняя сумма выкупа вымогателям составила $570 тыс.

Хакеры прибегают к четырем методам вымогательства для оказания давления на жертву.

Исследователи в области кибербезопасности из подразделения Unit 42 компании Palo Alto Networks провели анализ деятельности вымогательских группировок и выкупов, которые заплатили жертвы киберпреступникам. По словам экспертов, в первой половине 2021 года средняя сумма уплаченного выкупа выросла на 82%, составив рекордную сумму в $570 тыс. Это большой скачок по сравнению со средним уплаченным выкупом в прошлом году ($312 тыс.), который был на 171% больше, чем в 2019 году.

Самая крупная подтвержденная сумма уплаченного жертвой выкупа составила $11 млн. Именно столько заплатила вымогателям компания JBS USA (структура крупнейшего производителя мяса в мире бразильской компании JBS S.A).

В отчете также рассказывается о четырех методов вымогательства, с помощью которых хакеры заставляют жертв платить выкуп. Среди них шифрование конфиденциальных данных жертвы, кража финансовой и важной информации с угрозой ее раскрытия общественности, осуществления DoS-атак для отключения общедоступных web-сайтов пострадавшей компании и угрозы рассказать о взломе клиентам, деловым партнерам и сотрудникам жертвы, а также СМИ.

Средняя сумма требуемого злоумышленниками выкупа составляла $5,3 млн — на 518% больше, чем в 2020 году ($847 тыс.). Наибольшее требование выкупа составило $50 млн в первой половине 2021 года. В прошлом году данная сумма достигла отметки в $30 млн.

Источник:

securitylab

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Ср Авг 11, 2021 21:09 Заголовок сообщения: Добавлено: Ср Авг 11, 2021 21:09 Заголовок сообщения: |

|

|

В первой половине 2021 года средняя сумма выкупа вымогателям составила $570 тыс.

Хакеры прибегают к четырем методам вымогательства для оказания давления на жертву.

Исследователи в области кибербезопасности из подразделения Unit 42 компании Palo Alto Networks провели анализ деятельности вымогательских группировок и выкупов, которые заплатили жертвы киберпреступникам. По словам экспертов, в первой половине 2021 года средняя сумма уплаченного выкупа выросла на 82%, составив рекордную сумму в $570 тыс. Это большой скачок по сравнению со средним уплаченным выкупом в прошлом году ($312 тыс.), который был на 171% больше, чем в 2019 году.

Самая крупная подтвержденная сумма уплаченного жертвой выкупа составила $11 млн. Именно столько заплатила вымогателям компания JBS USA (структура крупнейшего производителя мяса в мире бразильской компании JBS S.A).

В отчете также рассказывается о четырех методов вымогательства, с помощью которых хакеры заставляют жертв платить выкуп. Среди них шифрование конфиденциальных данных жертвы, кража финансовой и важной информации с угрозой ее раскрытия общественности, осуществления DoS-атак для отключения общедоступных web-сайтов пострадавшей компании и угрозы рассказать о взломе клиентам, деловым партнерам и сотрудникам жертвы, а также СМИ.

Средняя сумма требуемого злоумышленниками выкупа составляла $5,3 млн — на 518% больше, чем в 2020 году ($847 тыс.). Наибольшее требование выкупа составило $50 млн в первой половине 2021 года. В прошлом году данная сумма достигла отметки в $30 млн.

Источник:

securitylab

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

lvv_68

Зарегистрирован: 24.10.2005

Сообщения: 16895

Откуда: Europe UA

|

Добавлено: Чт Авг 12, 2021 10:56 Заголовок сообщения: Добавлено: Чт Авг 12, 2021 10:56 Заголовок сообщения: |

|

|

На Японию совершили кибератаку: произошла утечка данных

В 129 японских правительственных учреждениях и компаниях произошла утечка данных. Хакеры получили доступ к программе обмена информацией.

Об этом сообщает РБК-Украина, ссылаясь на NHK.

Японская компания Fujitsu обновила данные о несанкционированном доступе к ее программе ProjectWEB, которая широко используется правительственными учреждениями и бизнесом.

От кибератаки пострадали секретариат Кабинета министров, Министерство иностранных дел и Министерство национальных земель, инфраструктуры, транспорта и туризма.

Похищенные данные содержали информацию о системах клиентов, о материалах, связанных с реализацией проектов, а также такую информацию личного характера, как имена и адреса электронной почты клиентов.

rbc

_________________

|

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Чт Авг 12, 2021 17:55 Заголовок сообщения: Добавлено: Чт Авг 12, 2021 17:55 Заголовок сообщения: |

|

|

Хакеры взломали МИД Литвы. Секретную информацию о союзниках могли украсть – Науседа

Хакеры взломали данные Министерства иностранных дел Литвы – есть сведения об утечке информации под грифом "секретно", которая может нанести ущерб союзникам страны. Об этом заявил президент Литвы Гитанас Науседа.

"Ведется расследование, без сомнения, мы оценим ущерб, нанесенный этой кибератакой. Однако есть некоторые признаки утечки информации. И это информация под грифом "секретно", – сказал Науседа.

Отдельно он отметил, что просочившаяся информация "может нанести значительный ущерб, особенно союзникам".

"Но это потенциальный ущерб, который я пока не могу публично раскрыть", – добавил президент.

Источник:

liga

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

yorick

Модератор

Зарегистрирован: 27.04.2004

Сообщения: 75879

Откуда: г.Киев

|

Добавлено: Пт Авг 13, 2021 9:31 Заголовок сообщения: Добавлено: Пт Авг 13, 2021 9:31 Заголовок сообщения: |

|

|

Кибератаки ведут к выгоранию

51% ИБ-специалистов стали чаще испытывать профессиональное выгорание в связи с участившимися изощренными кибератаками. Такие данные приводит VMware по итогам исследования.

Согласно исследованию VMware, в прошедшем году специалисты по информационной безопасности чаще сталкивались с психологическими проблемами и давлением из-за завышенных ожиданий от результатов работы. Так, 51% респондентов отметили, что долгое время находились в состоянии стресса или столкнулись с профессиональным выгоранием.

"Выгорание - огромная проблема для ИБ-подразделений компаний. Сейчас специалисты вынуждены бороться с резким ростом числа атак в непростых условиях – в режиме удаленной работы. В такой ситуации руководители организаций должны уделять еще больше внимания эмоциональному состоянию своих сотрудников, способствуя их личностному росту и развитию", — заявил ведущий специалист по вопросам стратегии в области кибербезопасности компании VMware Рик МакЭлрой.

Результаты совместного исследования hh.ru и цифровой медицинской компании "Доктор рядом" свидетельствуют о том, что сегодня половина работающих россиян пребывают в состоянии эмоционального выгорания после событий 2020 г, сообщают в пресс-службе hh.ru. Так, постоянное напряжение испытывает каждый второй работающий респондент (50%), эмоциональную замкнутость (резистенцию) - почти две трети (62%), истощение - 47%.

Среди ключевых проблем выгорания на первый план выходят переработки, отмечают в пресс-службе hh.ru. Зачастую сотрудники не в состоянии вовремя остановиться и нормально отдохнуть, в том числе, сохранить высокую продуктивность и хороший настрой.

Согласно опросу hh.ru, 74% представителей сферы ИТ и информационной безопасности сталкиваются с переработками, подчеркивают в пресс-службе. При этом, данная проблема скорее связана с отраслью, в которой работают специалисты, нежели, чем с компанией. Так, 66% опрошенных из данной сферы ответили, что переработки случались с ними и на предыдущих местах работы.

В среднем, ИБ-специалисту приходится перерабатывать больше одного раза в неделю - так ответили 29% опрошенных. 20% респондентов перерабатывают от трех до четырех раз в месяц. Вместе с этим 16% специалистов перерабатывают каждый рабочий день. В часовом эквиваленте переработки данных специалистов длятся около 1-2 часов - по словам 46% опрошенных. 26% тратят на них около 2-3 часов, а 8% готовы работать более 4 часов, после того как рабочий день подошел к концу, делятся результатами опроса в пресс-службе hh.ru.

Среди причин переработок ИБ-специалисты называют усталость и снижение продуктивности, в результате чего они не могут выполнять свои задачи в срок - это подтвердили 32% опрошенных. 31% респондентов отметили свою неготовность сказать "нет" руководителю на дополнительные задачи. У 23% слишком много обязанностей, поэтому они не могут рассчитать правильно время, за которое могут их выполнить. А 12% просто ленятся в рабочие часы, поэтому им приходится доделывать задачи в нерабочее время, отмечают в пресс-службе hh.ru.

"Оценить в полной мере масштабы переработок довольно непросто, так как в России не распространен формат оплаты работы по часам, как, например, на Западе, и далеко не все компании обладают подобной статистикой. Однако мы замечаем, что с каждым годом на hh.ru растет количество вакансий с пунктом "ненормированный рабочий день", - сообщают в пресс-службе hh.ru.

Зачастую переработки могут стать триггером профессионального выгорания - работа становится ненавистной рутиной, остается все меньше ресурсов организма, из-за чего может пострадать здоровье, отмечают в пресс-службе hh.ru. Поэтому, чтобы избежать этого, руководителю необходимо поддерживать тесный контакт со своей командой. А именно: понимать, что происходит, какими ресурсами, в том числе человеческими, он располагает в каждый момент времени, и правильно распределять задачи и нагрузку с учетом всех факторов. В том числе обращать пристальное внимание как на чрезмерную включенность в работу, так и на низкую.

Когда переработки становятся следствием больших объемов нагрузки, работодателям важно понимать, что далеко не все сотрудники готовы к подобному формату работы, поэтому для компании гораздо выгоднее компенсировать переработанные часы премией, чем дать важным для бизнеса сотрудникам уволиться, считают в пресс-службе hh.ru.

Пандемия и массовый переход в онлайн сильно повлияли на рост востребованности специалистов в сфере кибербезопасности. Так, результаты совместного исследования "СерчИнформ" и hh.ru показывают, что 25% компаний уже под влиянием этих обстоятельств расширили штат ИБ-специалистов путем найма новых сотрудников или переводом специалистов из других подразделений. По данным hh.ru, количество вакансий для таких специалистов в РФ показывают двузначные темпы роста: если в 2018 г. было открыто свыше 17 тысяч вакансий, то за неполный 2021 г. (с января по август) уже почти 48 тысяч. При этом, на рынке остро ощущается нехватка квалифицированных кадров, которые умеют выявлять, расследовать и предотвращать инциденты ИБ, отмечают в пресс-службе hh.ru.

Компании испытывают кадровый голод - более четверти опрошенных ИБ-специалистов сообщили, что при экстренном переводе на "удаленку" в прошлом году им не хватало рук. При этом только 30% работодателей смогли нанять новых сотрудников, еще 24% увеличили штат за счет кадрового резерва. А 12% усиливали коллектив за счет ресурсов на стороне - аутсорсинговых компаний, подчеркивают в пресс-службе hh.ru.

Вместе с этим показатель конкуренции в этой сфере очень низкий - в 2018-2019 гг. он был на уровне 1, а в 2021 г. он вышел на уровень 2 человек на место, что говорит об остром дефиците, отмечают в пресс-службе hh.ru.

Руководитель направления аналитики и спецпроектов ГК InfoWatch Андрей Арсентьев подчеркивает, что тренд на усиление киберактивности в России наблюдается не первый год, что отражается в регулярном повышении доли утечек конфиденциальной информации в результате действий внешних злоумышленников. В ряде отраслей число кибератак выросло в 2-3 раза. Естественно, в таких условиях ИБ-специалисты испытывают колоссальный стресс. Человеческий организм в таких условиях подвержен частым сбоям, под давлением люди могут меньше отдыхать и совершать больше ошибок.

Говоря о росте количества кибератак и повышении уровня их сложности, нельзя не отметить, что возрастает цена ошибки, допущенная специалистами по информационной безопасности. Профессиональное выгорание может даже приводить к серьезным психологическим проблемам и надолго выводить отдельных специалистов из строя, отмечает Андрей Арсентьев.

Андрей Арсентьев считает, что ситуация будет только усугубляться. В обозримом будущем не стоит ждать коренного перелома в борьбе с киберпреступностью, можно лишь осторожно говорить о неплохом потенциале сдерживания роста отдельных угроз (вирусы-шифровальщики, BEC, дипфейки и т.д.). Направление ИБ - это бесконечная схватка между теми, кто нападает на информационные активы, и теми, кто эти активы защищает. При этом нападать обычно оказывается намного дешевле.

Дефицит ИБ-специалистов в ближайшие годы будет только нарастать, отмечает Андрей Арсентьев. Это связано прежде всего с продолжением активного тренда на цифровизацию и усложнением ландшафта угроз. Как следствие, на рынке труда в этой сфере произойдет деформация: начнется новая гонка зарплат и появится большой слой сотрудников, чья квалификация будет недостаточно соответствовать должностным обязанностям, а зарплатные ожидания при этом будут очень высокими.

Источник:

ComNews

_________________

OLED Panasonic TX-65HZ980E; Pioneer LX-5090; Vu+ Duo 4K; AX HD61 4K; DM8000; Inverto Premium ZXC 120cm, Strong SRT-DM2100 (90*E-30*W), many different cards&CAM's (incl. PRO) for Pay TV

Желаю, чтобы у Вас сбылось то, чего Вы желаете другим! |

|

| Вернуться к началу |

|

|

|

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

|

|